TIAL

@mbec03

🇨🇱 "This is the way" #OSINT #Ciberseguridad

Para seguimiento de dominios CL

🔗 t.me/Dominios_CL

🔗 t.me/Dominios_Globa…

ID: 1245505297701109760

02-04-2020 00:16:36

1,1K Tweet

3,3K Followers

97 Following

🚨#Chile🇨🇱: El grupo Lynx ransomware publica como víctima a la Universidad de Chile, Universidad de Chile. #ransomware #ciberataque #ciberseguridad #Latinoamérica #LATAM #universidad #educacion #DarkWeb

🚨 Atención #Chile 🇨🇱 El grupo de ransomware #NightSpire ha añadido a Petroquim Chile a su lista de empresas comprometidas. 📦 Posible filtración sería de 70 GB de información corporativa. #Ciberseguridad #Ransomware #Infosec #ThreatIntel chum1ng0/bsky-security research Germán Fernández

1/ 🚨🇨🇱 Alerta por comportamiento anómalo en el registro de dominios .CL . H/T CronUp Ciberseguridad 👁️ Se trata de una serie de dominios sospechosos compuestos de 5 letras aleatorias, registrados con poca diferencia de tiempo, utilizando el mismo agente registrador y la misma

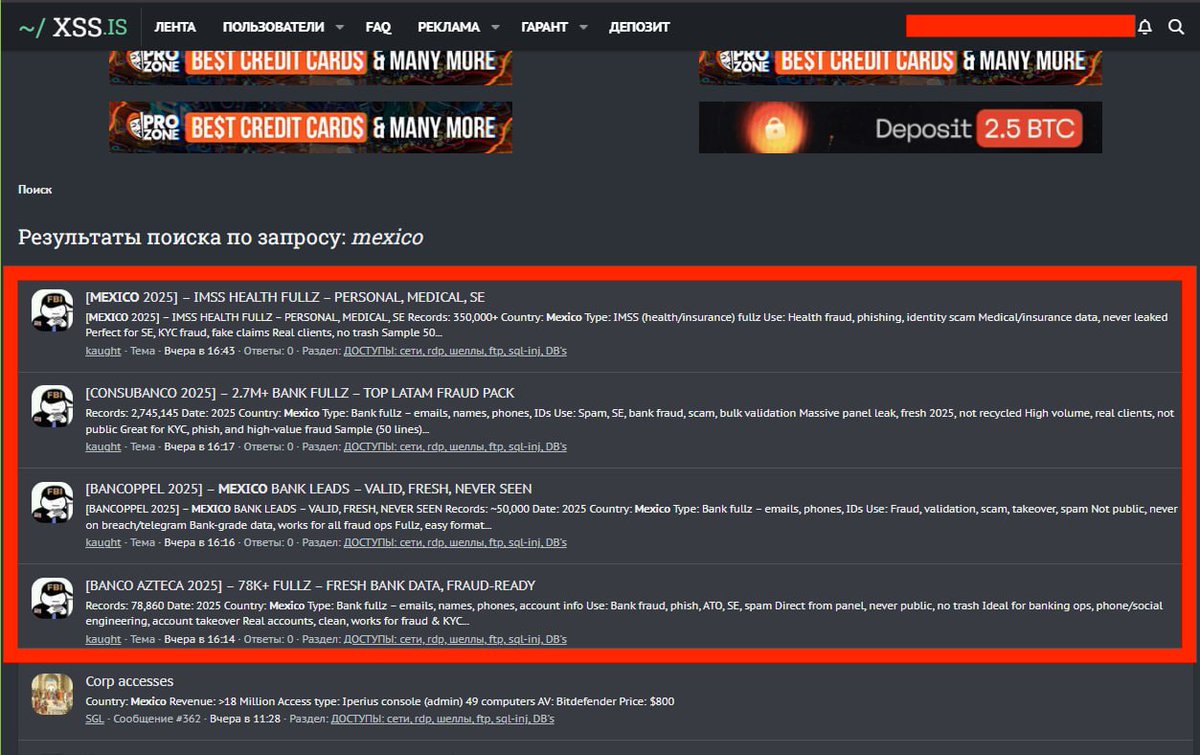

Así se ven las cuatro publicaciones en el foro ruso. Muchas gracias por el apoyo para obtener esta información (Nico Tech Tips, TIAL y Víctor Ruiz).

![Germán Fernández (@1zrr4h) on Twitter photo 🔴 01/JUNIO: Nuevo dominio .CL

- bancofallabella-cupo[.]cl 🤔 🔴 01/JUNIO: Nuevo dominio .CL

- bancofallabella-cupo[.]cl 🤔](https://pbs.twimg.com/media/GsZaXnIXgAAZ1RZ.jpg)

![Germán Fernández (@1zrr4h) on Twitter photo Seen from 🇷🇺 "Вложение без имени 00003.doc": 6ce99690955241a306fba345da4c2cc0c747d803eedfe8819bccde848839a781 👁️

Comms to:

http://gemme-cotti[.]ru/zibaba.hta

http://lieri[.]ru:8443/

http://mytho[.]su/bg.rtf

http://emec[.]su/bg.rtf

#CobaltStrike

C2: http://cba.abc92[.]ru:8443/ Seen from 🇷🇺 "Вложение без имени 00003.doc": 6ce99690955241a306fba345da4c2cc0c747d803eedfe8819bccde848839a781 👁️

Comms to:

http://gemme-cotti[.]ru/zibaba.hta

http://lieri[.]ru:8443/

http://mytho[.]su/bg.rtf

http://emec[.]su/bg.rtf

#CobaltStrike

C2: http://cba.abc92[.]ru:8443/](https://pbs.twimg.com/media/GtDe3P0XUAAhSaz.jpg)

![Germán Fernández (@1zrr4h) on Twitter photo ♦️ Meta ad leads to a website that impersonates "TradingView" and downloads an MSI signed by "LLC Torgovyi Dom Energia" (now revoked).

⚠️ Final URL is different from the one shown in the ad.

https://apps-download-pc[.]com/ (malicious site is only displayed if you come from ♦️ Meta ad leads to a website that impersonates "TradingView" and downloads an MSI signed by "LLC Torgovyi Dom Energia" (now revoked).

⚠️ Final URL is different from the one shown in the ad.

https://apps-download-pc[.]com/ (malicious site is only displayed if you come from](https://pbs.twimg.com/media/GtHLPPZXAAArB49.png)

![Germán Fernández (@1zrr4h) on Twitter photo 🚩 Website impersonating AnyDesk on anydeske[.]icu, downloads a .NET loader which then launches a stealer, both unknown to me 🤔

Nexts stages:

- https://pastebin[.]com/raw/YwvHhwUk

- https://pastebin[.]com/raw/WrgrtxSu

- http://45.145.7[.]134/hook/upgrade.php

- 🚩 Website impersonating AnyDesk on anydeske[.]icu, downloads a .NET loader which then launches a stealer, both unknown to me 🤔

Nexts stages:

- https://pastebin[.]com/raw/YwvHhwUk

- https://pastebin[.]com/raw/WrgrtxSu

- http://45.145.7[.]134/hook/upgrade.php

-](https://pbs.twimg.com/media/GtRDtqHXwAAqWlK.png)

![ܛܔܔܔܛܔܛܔܛ (@skocherhan) on Twitter photo "Awaiting Your Response"

SPF: PASS✅

DKIM: PASS✅

DMARC: PASS✅

Received from pmg-out08[.]zimbramail[.]cl (Proxmox)

200[.]6[.]120[.]55

AS27659 Ingenieria e Informatica Asociada Ltda IIA Ltda 🇨🇱

From: Ms Kadulina <nelson[.]bernal@ssarauco[.]cl> Using Zimbra 10.1.7_GA_4762 "Awaiting Your Response"

SPF: PASS✅

DKIM: PASS✅

DMARC: PASS✅

Received from pmg-out08[.]zimbramail[.]cl (Proxmox)

200[.]6[.]120[.]55

AS27659 Ingenieria e Informatica Asociada Ltda IIA Ltda 🇨🇱

From: Ms Kadulina <nelson[.]bernal@ssarauco[.]cl> Using Zimbra 10.1.7_GA_4762](https://pbs.twimg.com/media/GtlR5GvXAAAs8q0.jpg)

![TIAL (@mbec03) on Twitter photo 🔴 Atención #Chile:

Se detectó la activación del dominio validacioncapredenagob[.]cl, potencialmente malicioso y que estaría suplantando a Capredena.

El sitio simula un portal de “Validación de Documentos” y, al ingresar parámetros con un formato esperado, fuerza la descarga de 🔴 Atención #Chile:

Se detectó la activación del dominio validacioncapredenagob[.]cl, potencialmente malicioso y que estaría suplantando a Capredena.

El sitio simula un portal de “Validación de Documentos” y, al ingresar parámetros con un formato esperado, fuerza la descarga de](https://pbs.twimg.com/media/Gt0HbLQXYAAFfJG.jpg)

![Germán Fernández (@1zrr4h) on Twitter photo 🚨 Interesante dominio curp-consultas-mx[.]com (geofenced) suplanta a sitio web del gobierno de México 🇲🇽 #CURP

Primero capturan datos personales de la víctima y luego descargan un archivo comprimido que evita la detección de SmartScreen ❌

Al final, un loader en .NET descarga 🚨 Interesante dominio curp-consultas-mx[.]com (geofenced) suplanta a sitio web del gobierno de México 🇲🇽 #CURP

Primero capturan datos personales de la víctima y luego descargan un archivo comprimido que evita la detección de SmartScreen ❌

Al final, un loader en .NET descarga](https://pbs.twimg.com/media/Gun8h1fWYAAfS1f.png)

![chum1ng0/bsky-security research (@chum1ng0) on Twitter photo 🚨#Chile🇨🇱: actor malicioso vende una base de datos con 248.589 datos del Malls & Outlets VIVO, <a href="/mallsoutletvivo/">Malls & Outlets VIVO</a> en un foro de hacking.

mallsyoutletsvivo[.]cl

gracias <a href="/mbec03/">TIAL</a>.

#ciberseguridad #latinoamérica #LATAM #databreach 🚨#Chile🇨🇱: actor malicioso vende una base de datos con 248.589 datos del Malls & Outlets VIVO, <a href="/mallsoutletvivo/">Malls & Outlets VIVO</a> en un foro de hacking.

mallsyoutletsvivo[.]cl

gracias <a href="/mbec03/">TIAL</a>.

#ciberseguridad #latinoamérica #LATAM #databreach](https://pbs.twimg.com/media/GvHNlyXXEAAa0K2.png)